纯属转载,本来想分个类别来着,但这个模板会随着时间推移,会修改名字,所以还是放这个里做个记录吧。

因为Wifiduino是基于esp8266的开发板,所以我想,是否能直接刷之前用过的wifi杀手的程序?经过一番实验,得出结论:完全可以!

wifi杀手的原理是通过发送取消认证报文让客户端以为路由器需要让自己断开连接从而断开wifi,伪造路由器向客户端发送取消认证报文,使客户端主动断开wifi连接。并且支持自定义热点伪造(批量生成假Wi-Fi信号)。 也就是说你可以无需知道对方wifi密码不需要连接对方的wifi就可以攻击干扰对方wifi,并且可以生成48个wifi热点干扰!支持自定义wifi名称,表白、整蛊必备!

本文教程仅供学习和安全测试实验,请勿非法使用

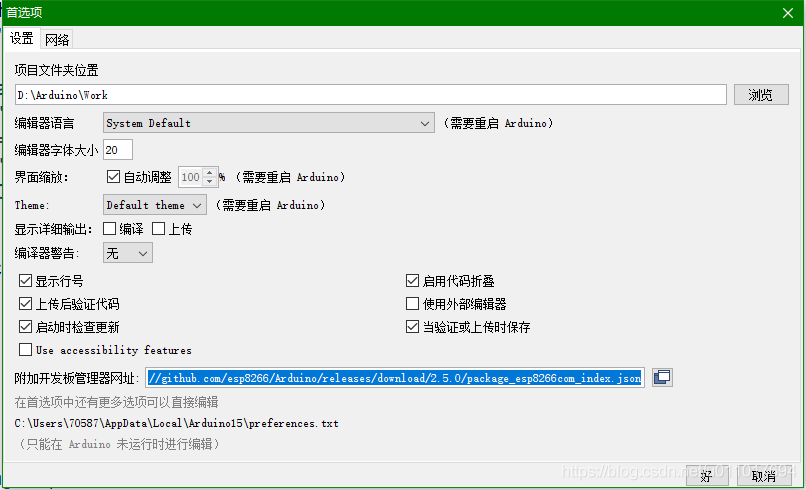

wifi杀手是基于Github上Spacehuhn的开源项目 esp8266_deauther ,可以使用Arduino的IDE编译源码上传,也可以直接烧录镜像。这里我们将采用直接烧录汉化版镜像的方式实现,想要下载源码使用IDE编译上传的朋友可以百度相关帖子自行实验,这里就不过多赘述了。

1:首先下载汉化版固件:固件汉化版地址: https://pan.baidu.com/s/1bo7VHb5 密码: 5ktp项目源码地址:https://github.com/spacehuhn/esp8266_deauther

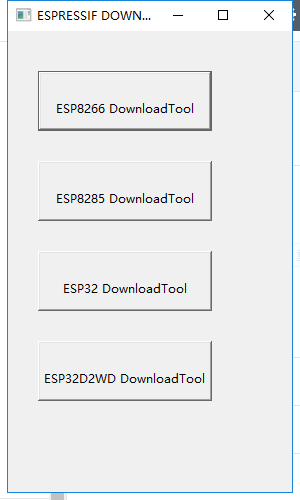

2:下载nodemcu-flasher 刷写工具“ESP8266Flasher.exe”,注意32位和64位版本https://github.com/nodemcu/nodemcu-flasher

打开刷写工具 ESP8266Flasher.exe1.设置固件目录

2.设置ESP8266FLASH信息

3.选择串口,开始烧录

4.烧录完成

如果如前面所示你已经将汉化版固件烧写进Wifiduino里,可以使用手机或者pc搜索wifi热点,你会发现一个名为”zhangguanzhang”的热点,点击链接。(如果是用的源码方式编译上传,则可以看到名为“pwned”的热点,此热点默认密码“deauther”),连接后,在浏览器打开192.168.4.1即可开始使用。链接上之后可以随便更改wifi名称和密码 也可以隐藏wifi名。

选择要攻击的wifi名称

进入攻击页面,开始吧!!!

原文地址:https://www.arduino.cn/forum.php?mobile=no&mod=viewthread&tid=78348